DDOS攻击

DDoS攻击全名叫做分布式拒绝服务(DDoS:Distributed Denial of Service),攻击者往往将多个计算机平台联合起来对同一个目标或者多个目标进行攻击,攻击所造成的后果也因此而严重程度不同。

DDoS攻击为何如此无解呢?

因为DDoS攻击常常会采用通过大量合法的请求的手段占用服务器网络资源,由此而达到瘫痪网络的目的。服务器在面对DDoS攻击时很难合理的判定和区分请求,因此遭受攻击时往往束手无策,只能等待攻击者停止攻击。

预防的主流办法有三种

因为DDoS攻击常常会采用通过大量合法的请求的手段占用服务器网络资源,由此而达到瘫痪网络的目的。服务器在面对DDoS攻击时很难合理的判定和区分请求,因此遭受攻击时往往束手无策,只能等待攻击者停止攻击。

预防的主流办法有三种

一是防火墙,也有网关防火墙和路由型防火墙之分。可以抵御大部分的DDOS攻击。

再就是CDN加速,把这些攻击分散到镜像服务器上,从而使这些攻击无法对服务器产生过多的影响。

最后就是流量清洗,部署专业的设备和方案,对数据流量实时监控,清洗掉异常的流量。

CC攻击

再就是CDN加速,把这些攻击分散到镜像服务器上,从而使这些攻击无法对服务器产生过多的影响。

最后就是流量清洗,部署专业的设备和方案,对数据流量实时监控,清洗掉异常的流量。

CC攻击

CC攻击相比DDoS攻击也并不逊色。本质上来看,二者属于同一类攻击,均是要借助代理服务器生成指向受害主机的合法请求。但不同的是,DDoS攻击通常针对平台以及网站发送大量数据包造成目标瘫痪,而CC攻击则更倾向于攻击页面。

那么是否CC攻击要比DDoS攻击影响小呢?

并非这样,CC攻击IP及流量,隐藏性都非常强,这种攻击手段是很多论坛用户常见的一种,是目前十分主流的一种服务器攻击方式。

并非这样,CC攻击IP及流量,隐藏性都非常强,这种攻击手段是很多论坛用户常见的一种,是目前十分主流的一种服务器攻击方式。

攻击者控制肉机不停地发大量数据包给目标服务器,从而造成服务器资源耗尽或网络拥堵。CC可以模拟多个用户不停地进行访问那些需要大量数据操作的页面(数据查询,论坛),造成服务器资源的浪费,由于这些IP都是真实的,数据包也正常,请求都是有效的请求,服务器无法拒绝,从而让CPU长时间处于满载的专题。永远都有处理不完的请求排队,直到正常的访问被中止。

预防CC攻击的办法有:

把网站尽量做成静态页面、限制连接的数量、修改超时时间、以及分析可疑IP。

ARP欺骗

ARP欺骗

ARP(Address Resolution Protocol)欺骗通俗来讲便是将IP地址转化成物理地址的协议。其一般会有两种出现方式,一种为对路由器ARP表的欺骗;另一种是对内网PC的网关欺骗。

这两种欺骗都会引起十分严重的后果,对路由器的欺骗可能会导致相关网关数据被截获,黑客制造路由器错误的内网Mac地址,使得真实信息无法保存于路由器之中。而对PC的网关欺骗则是通过伪造网关,欺骗PC向假的网关发送数据。

这类攻击则主要是以窃取用户账户数据资料为目的,通过伪造IP地址和MAC物理地址实现欺骗,也能够在网络中产生大量的ARP通信量使网络阻塞。主要发生在区域网内,攻击者通过发布错误的ARP广播包,阻断正常的网络通信,而且还将自己的电脑伪装成他人的电脑,原本是要发往他人的数据,被发到了入侵者的电脑上,从而达到窃取用户账户数据资料的目的。

预防ARP欺骗的方法有

安装专业的杀毒软件、绑定IP和MAC地址。

不能防御但能减轻

不能防御但能减轻

三大攻击无解,但是小蚁君们却看到了这些攻击手段并没有让小蚁君们的互联网时代瘫痪,也没有泛滥成灾。这是因为这些攻击手段虽然无法防御,却可以通过有效的手段来减轻攻击造成的损害,降低被攻击的概率。

linux系统怎么w理攻击w

对于一些在云平台上租用的服务器,列如linux操作系统,很多公司或者个人都不使用自带的防火墙(iptables),那样很容易被黑客入侵,虽然linux系统是安全高效稳定的,但是安全也是相对的,下面就简单讲解下,当linux服务器被攻击后应该如何处理:

linux系统怎么w理攻击w

对于一些在云平台上租用的服务器,列如linux操作系统,很多公司或者个人都不使用自带的防火墙(iptables),那样很容易被黑客入侵,虽然linux系统是安全高效稳定的,但是安全也是相对的,下面就简单讲解下,当linux服务器被攻击后应该如何处理:

服务器被攻击状态:不定时向外发送大量数据包,导致整体网络丢包严重。

可疑进程: pphp6 初步怀疑是DDOS程序

netns 可以在一台服务器上用不同网卡做环回,导致服务器资源耗尽,如 lo 回环口流量异常大,需要注意下了,(通过远程端口注入)

profs 初步怀疑是被利用发起DDOS的服务端程序

IP发现在广东。

很多人一般会先切断网络------然后进行数据备份------对系统进行检查,修复,甚至重装系统------部署策略------恢复数据------打开网络连接对外提供服务

小蚁君是这样处理的: --------------ps:eth0是外网网卡

1.先做一条策略禁止新的IP连接小蚁君的服务器:

root# service iptables restart

iptables -F

iptables -A INPUT -i eth0 -j DROP

2.然后用命令 netstat -anpt 查看哪些IP连接着小蚁君的服务器,同时可以查看到相应的进程和PID,记录那些可疑IP和可疑进程。

怀疑某个特殊进程后可以用以下命令查看进程的完整路径:

pidof 进程名称 -----或者用 ps -ef | grep 进程名称

ls -al /proc/进程号/exe ----这就可以查出完全路径了

ls -al /proc/进程号/fd -----查看文件的句柄

3.用命令 w 或者 last 查看可疑用户,将可疑用户锁定后强行下线

passwd -l 用户名 ------ -u 是解锁

ps -ef | grep @pts/3

kill -9 进程号

4.接下来把可疑进程杀掉: -------------------小蚁君发现的可疑进程有3个:pphp6,netns,profs 查出的路径在部署的nagios目录里面,所以断定是外来文件。

kill -9 进程号 --------------杀完,网络明显好转。

5. 查看是否有执行计划:

crontab -l 有其他用户也看下 crontab -u 用户名 -l

如果有很多不知道的任务计划,一般会出现非常多注释,然后有用的夹杂在里面,列如service iptables stop , get ..... put .... cat 日志发送给远端服务器等等。

6. 接下来备份数据

小蚁君用的CRT 传输数据

7.接下来再仔细查看系统日志去发现可疑行踪,或者有可疑文件:

tail -3000 /var/log/messages ------查看进程启停状态以及连接状态 属于一般的消息日志

tail -3000 /var/log/secure ------本机安全有关的消息,列如用户再试探密码

tail -3000 /var/log/wtmp ------查看用户的登入信息

查看各用户目录下是否存在隐藏脚本,各用户的 .bash_profile .bashrc .bash_logout .bash_history

比如 cd /root/

ls -a

cat .bash_profile ------su 切换的时候执行

cat .bashrc -----登入的时候执行

cat .bash_logout -----登出的时候执行

cat .bash_history -----保留的历史命令

同时也要查看 /etc/目录下的这几个文件里面是否加入了什么命令或脚本,有些黑客会加入 iptables -F 或者 service iptables stop ,那样你一开始做的策略就没有用了。

ps:一般在 .bash_history 里面会加入 history -c rm -rf /var/log/wtmp

确定完这些以后,该锁定的用户锁定,该删除的文件删除(有些文件被故意锁定了无法删除,可以用 “lsattr 文件名 ” 查看权限, 用 “ chattr -i 文件名 ” 解锁文件,

“ chattr +i 文件名” 锁定文件 ),.bash_profile等文件也确认里面是否有添加其他可以命令,同时也查看下服务器自启动的程序。

chkconfig --list ----查看服务

chkconfig 服务 off -----关闭自启动

8.已经清理差不多了就可以做策略允许被访问的端口,打开外网(其实最好就是重做系统,因为你不知道你的服务器是否中了 rootkit,命令文件是否被替换或者被感染,而现在你还要确认下你是否打了bash的补丁,最新的linux安全漏洞,也可以用chkrootkit、rkhunter、lynis、antivir等工具检查下linux文件,必要时可以从安全的服务器上拷贝命令过来使用)

小蚁君做的策略是允许特定的端口,拒绝所有,允许被ping:

iptables -I INPUT -i eth0 -p tcp --dport 80 -j ACCEPT

iptables -I INPUT -i eth0 -p tcp --dport 25 -j ACCEPT

iptables -I INPUT -i eth0 -p tcp --dport 5666 -j ACCEPT

iptables -I INPUT -i eth0 -p tcp --dport 25 -j ACCEPT

iptables -I INPUT -i eth0 -p tcp --dport 5666 -j ACCEPT

iptables -I INPUT -p icmp -i eth0 -j ACCEPT

iptables -I INPUT -p all -i eth0 -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A INPUT -i eth0 -j DROP

service iptables save

如果不允许被别人ping的话:

#不允许别人ping自己,自己可以ping别人

iptables -I INPUT -p icmp -j DROP

iptables -I OUTPUT -p icmp --icmp-type 8 -j ACCEPT

iptables -I INPUT -p icmp --icmp-type 0 -j ACCEPT

iptables -I INPUT -p icmp --icmp-type 3 -j ACCEPT

iptables -I INPUT -p icmp -j DROP

iptables -I OUTPUT -p icmp --icmp-type 8 -j ACCEPT

iptables -I INPUT -p icmp --icmp-type 0 -j ACCEPT

iptables -I INPUT -p icmp --icmp-type 3 -j ACCEPT

然后开启网卡 : ifup eth0

9.进行监控观察流量和进程。

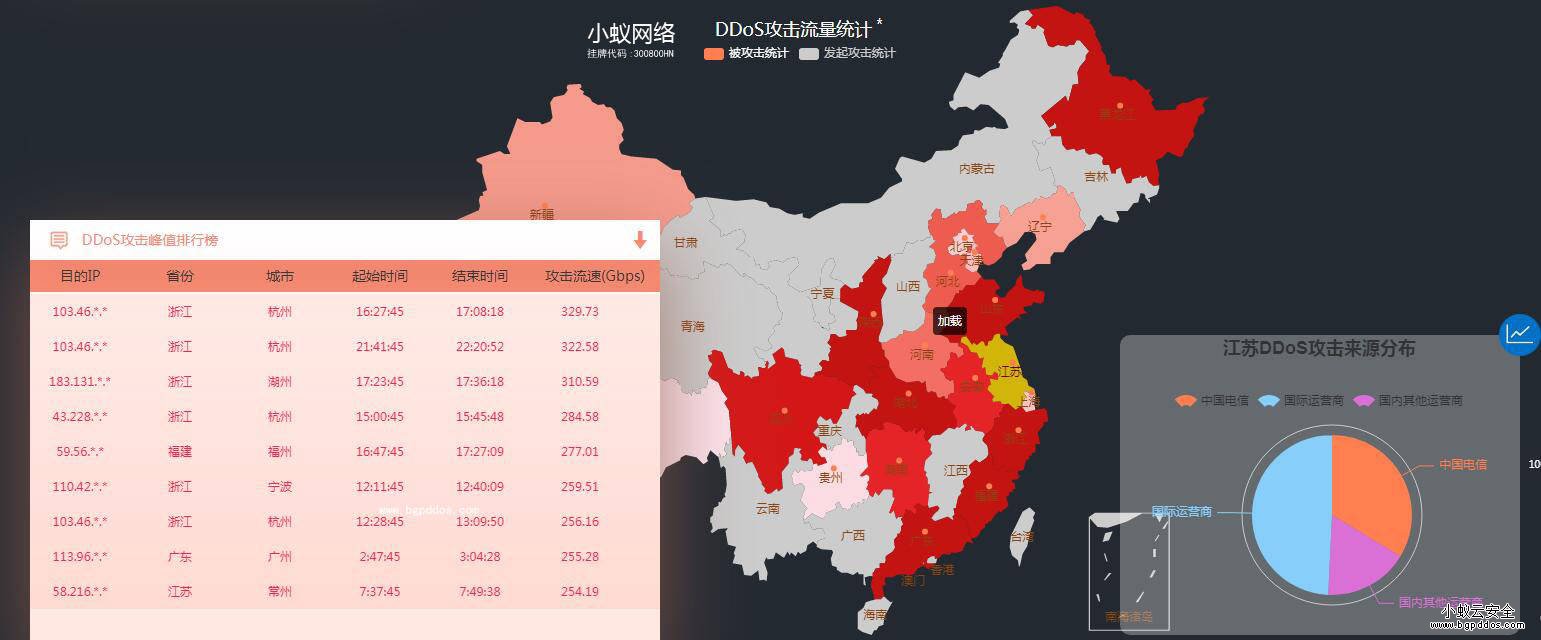

(小蚁云安全)是一家致力于为企业提供网络安全服务商。公司花重金打造大禹抗D立体防御、小蚁游戏盾、高防IP、蚁骑士WAF、小蚁卫士入侵防御、高防CDN、棋牌抗D等产品。为企业提供专业的全方位信息化综合解决方案。客户群主要包括网络游戏、视频网站、电子商务平台、互联网门户、政府及企业网站、金融、区块链等,我们秉承"客户第一、诚信创新"的经营理念

QQ 869784092 微信13018905102

小蚁网络为客户提供DDoS流量监控、WAF防护、漏洞扫描、入侵检测、网络安全态势感知、主机加固、等保整改建设等安全业务服务。接入简单、秒级生效。为政府、金融、高校、医疗、支付、游戏、直播等各行业客户保驾护航。 www.bgpddos.com 全国服务热线:400-901-5608

咨询

咨询