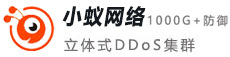

所以TCP协议需要进行三次握手,比如我是客户端,我要去访问一个网站,就相当于是访问这个网站的服务器,首先我会发起访问请求建立连接,然后服务端收到我的请求后就会跟我回复一个ACK报文,这个报文里头有一个随机的序列号。所以我必须还得回复一个准确的序列号,当然这个是由系统处理,当回复确认无误后我才算于服务端正式建立连接,现在我就可以去访问网站下的页面了。

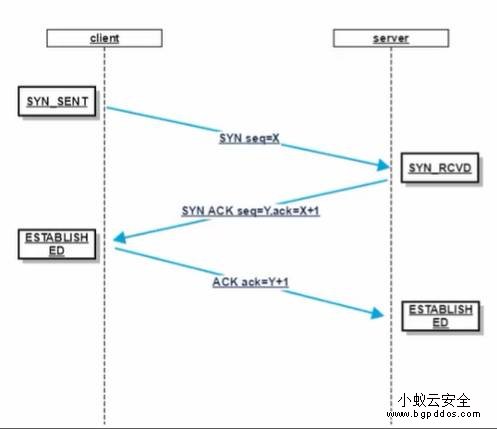

那syn flood攻击 就是通过三次握手的环节上进行的。首先攻击者会利用大量的肉鸡于服务端建立连接,那这个时候服务端会认为这是用户的正常连接,然后接受到连接请求后,就再给你回复ACK报文,好,到这里的话正常情况是还需要用户再确认ACK的请求,才可以进行访问。 但是,肉鸡到这个步骤的时候,哎 它就不管了,就不回应了,但服务器一直会等待第三次的回应。等待时间大概是30秒到2分钟之间,这段时间没有收到回应的话就会丢弃这个连接。当大量的肉鸡对你的服务器反复进行这样的操作,就会导致你的服务器负载过高,压力过大,就扛不住,最后宕机 崩溃。

就相当于你早上开门营业,完了有客人来问你这个东西多少钱,你回答它说十块,然后这个客人就一直不说话,也不买,一个两个人问你还忙的过来,但是一百人,一千人都如此循环反复的问你,你说你崩不崩溃是不是?

这种TCP攻击方式也不仅仅只限于真实肉鸡源,它还可以利用伪造IP,随机IP反射 SEQ猜测等等。可以发起syn flood ,ACK flood 很多很多,在TCP协议上都可以发起诸多变种攻击。

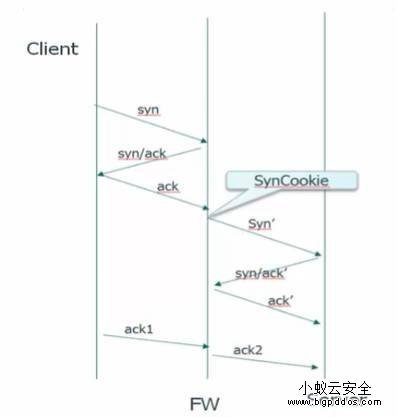

那怎么防护呢,这里我说一个比较简单的防护例子啊,它叫SYN Cookie 它的做用是在客户端和服务端有一道防火墙,首先它会代理这次的连接请求,由cookie校验,只有能够回复报文的,真实的客户端请求,cookie它才会放行,也可以做代理发包或者其他的信任请求。

大概的整体思路就是这么一个方案,我们的防护几乎都是通过模拟协议行为来对访问行为校验,当访问行为不能够对我们的正常协议进行校验相应时,那我们就会认为它是攻击者,当然啊,随着互联网的发展,攻击和防护都是对应的。所以以后可能还会出现新的攻击和对应的防护手法。这里我只举例说明防护中的一个简单方案,目前我们的防护手段远远不止这个,如果您遇到攻击无法自行处理,请联系我们解您的问题。

小蚁高级顾问:18597845260 同V

(小蚁云安全)是一家致力于为企业提供网络安全服务商。公司花重金打造大禹抗D立体防御、小蚁游戏盾、高防IP、蚁骑士WAF、小蚁卫士入侵防御、高防CDN、棋牌抗D等产品。为企业提供专业的全方位信息化综合解决方案。客户群主要包括网络游戏、视频网站、电子商务平台、互联网门户、政府及企业网站、金融、区块链等,我们秉承"客户第一、诚信创新"的经营理念

小蚁网络为客户提供DDoS流量监控、WAF防护、漏洞扫描、入侵检测、网络安全态势感知、主机加固、等保整改建设等安全业务服务。接入简单、秒级生效。为政府、金融、高校、医疗、支付、游戏、直播等各行业客户保驾护航。 www.bgpddos.com 全国服务热线:400-901-5608

咨询

咨询